YubiKey 5C NFC - Erste Schritte - Installation und Setup

Ich habe seit kurzem einen neuen YubiKey 5C NFC. In diesem Beitrag zeige ich, wie der Hardwaretoken eingerichtet und für die unterschiedlichen Anforderungen eingerichtet und konfiguriert wird.

Bisher hatte ich einen YubiKey 5 Ci, der nach wie vor noch im Einsatz ist und über den ich bereits einige Beiträge geschrieben habe.

YubiKey Themenseite

Hier geht es zur 👉 YubiKey Themenseite, dort findest du noch mehr Beiträge rund um den YubiKey.

Jeder YubiKey, egal welches Modell, wird mit Standardpasswörtern ausgeliefert, die vor jeder Verwendung zwingend zu ändern sind! In diesem Beitrag zeige ich wie ihr die Standard-PINs ganz einfach und schnell durch eure eigenen ersetzen könnt.

Hardware Setup und verwendetes Betriebssystem

Für diese Konfiguration verwende ich Windows 10 auf einem ganz normalen Laptop.

Der YubiKey 5C NFC ist einer der neueren Hardwaretokens aus dem Hause Yubico und verfügt über eine USB-C- und eine NFC-Schnittstelle. Über diese kann er mit allen modernen Endgeräten, angefangen vom normalen PC und Laptop bis hin zum NFC-fähigen Smartphone kommunizieren.

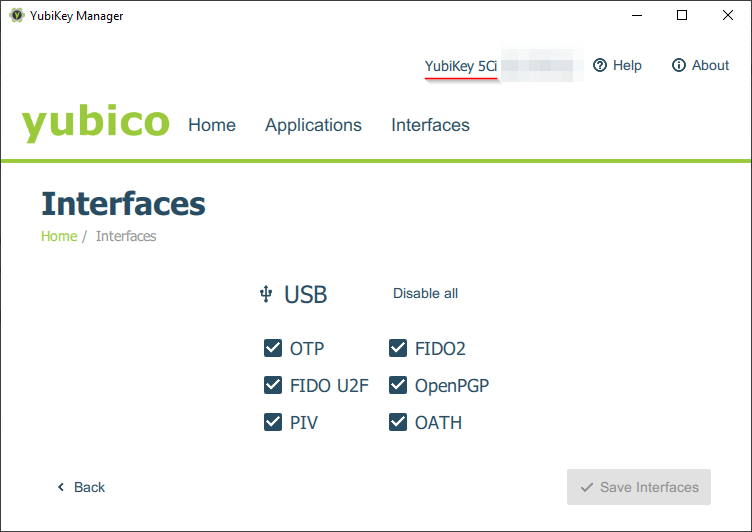

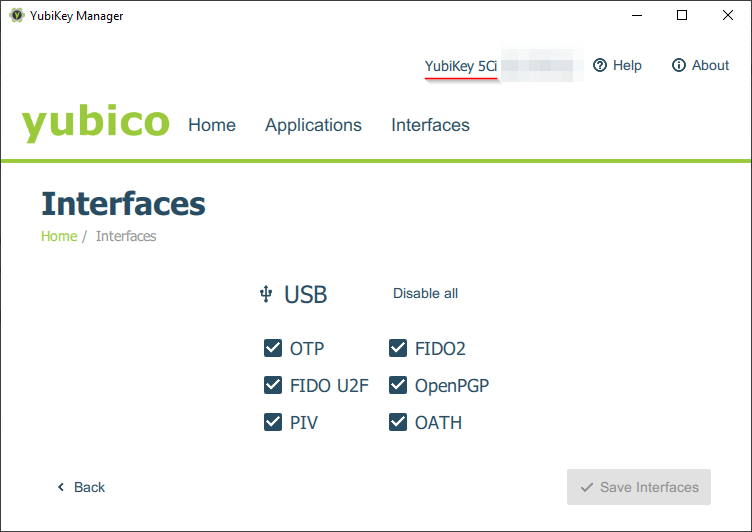

Meinen bisherigen YubiKey YubiKey 5 Ci verwende ich nach wie vor. Der Unterschied meiner beiden Tokens lässt sich am besten im Vergleich darstellen. In den beiden Screenshots sieht man, dass beide über den gleichen Funktionsumfang verfügen. Der YubiKey 5C NFC neben der USB- auch über eine NFC-Schnittstelle verfügt.

| YubiKey 5Ci | YubiKey 5C NFC |

|---|---|

|

|

|

|

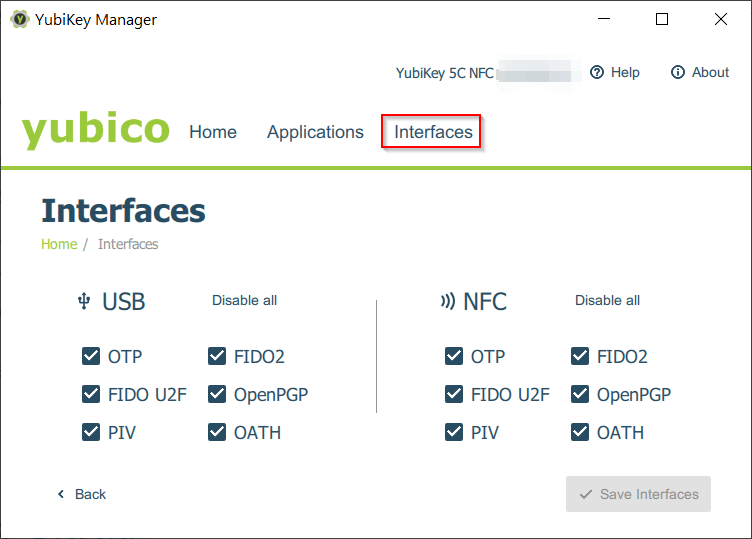

Der YubiKey 5C NFC verfügt über sehr umfangreiche Features, die über die Managementsoftware aktiviert und deaktiviert werden können, je nachdem was der Benutzer benötigt.

- Support for WebAuthn,

- FIDO2,

- FIDO U2F,

- smart card (PIV),

- Yubico OTP,

- OpenPGP,

- OATH-TOTP,

- OATH-HOTP,

- Challenge-Response

Damit ihr den YubiKey konfigurieren könnt, benötigt ihr das Tool YubiKey Manager, welches ihr von der Website von Yubico kostenlos herunterladen könnt. https://www.yubico.com/products/services-software/download/yubikey-manager/

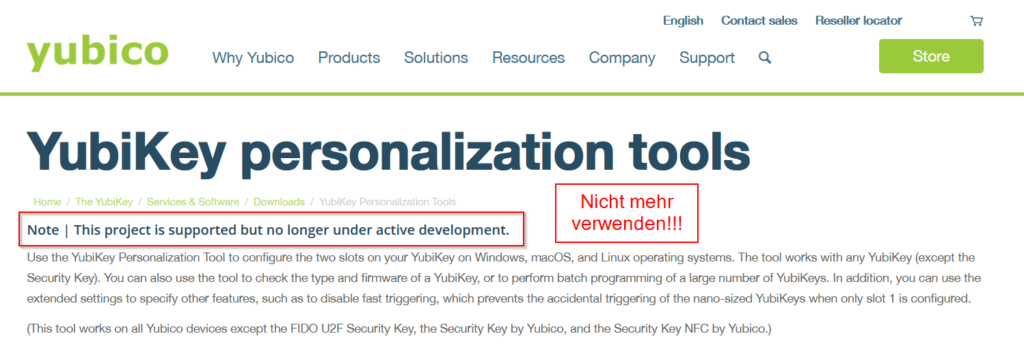

Solltet ihr bereits auf eurem Client oder in anderen Anleitung das Vorgänger-Tool YubiKey personalization tools finden, dann wechselt unbedingt zum neuen Tool.

Das YubiKey personalization tools wird nicht mehr weiterentwickelt.

Des weiteren ist der YubiKey Manager wesentlich benutzerfreundlicher und viel einfacher in der Bedienung.

Ladet euch also den YubiKey Manager von der Yubico-Website und installiert das Programm auf eurem Client.

Den YubiKey 5C NFC schließt ihr nach der Installation über die USB-C-Schnittstelle an eurem Client an.

YubiKey Manager starten

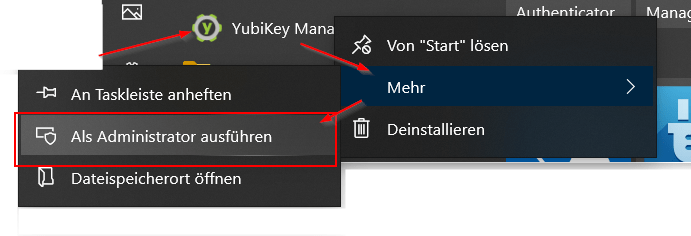

Den YubiKey Manager müsst ihr auf einem Windows-PC zwingend als Administrator starten, um den vollen Funktionsumfang nutzen zu können.

YubiKey 5C NFC Standard-PINs ändern

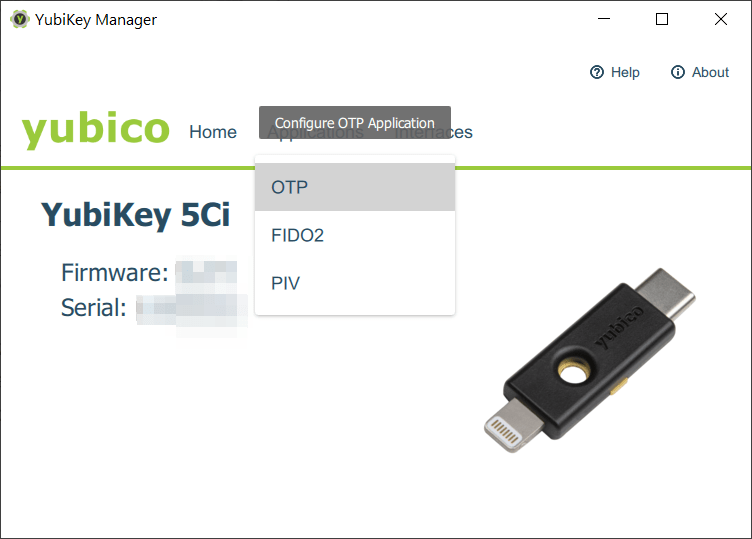

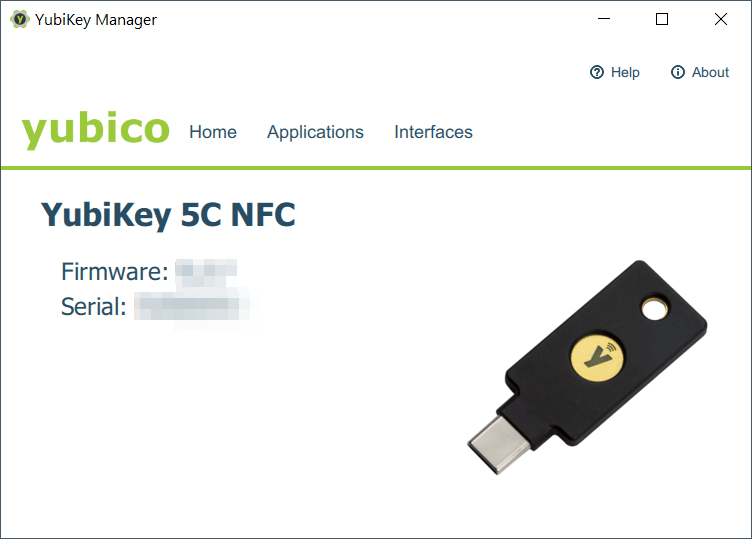

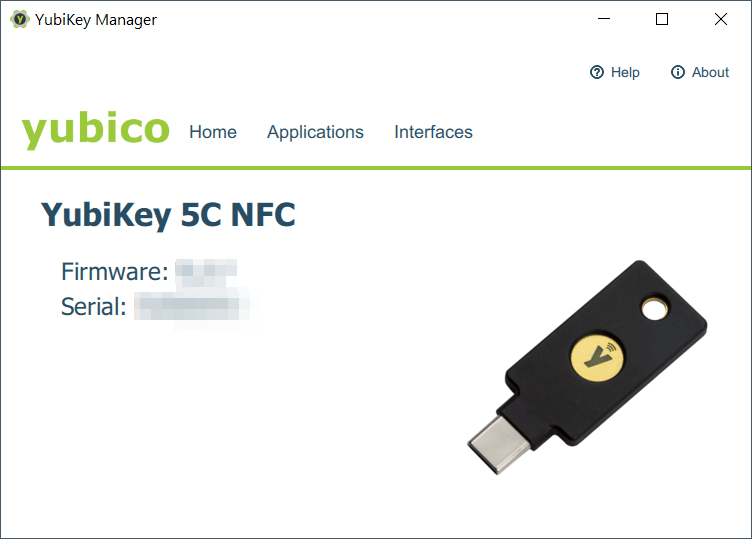

Startet also den YubiKey Manager als Administrator und euer YubiKey wird automatisch erkannt.

Es wird euch ein Bild eures YubiKey angezeigt mit den Informationen über die Firmware und die Seriennummer.

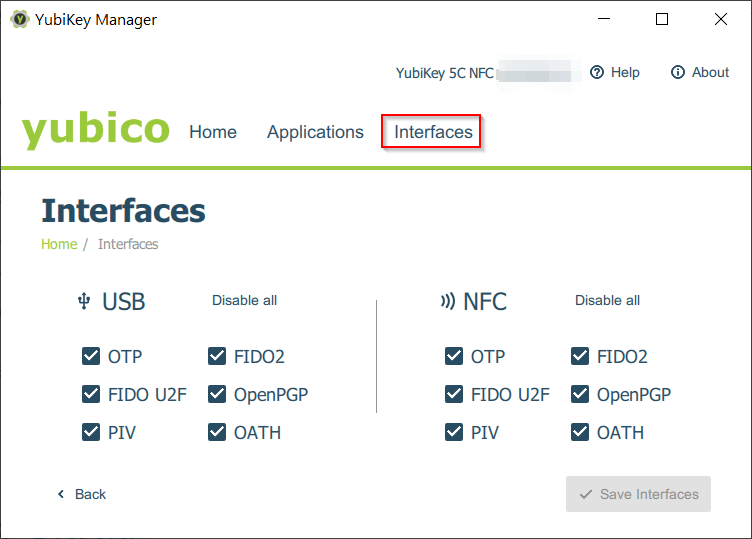

Klickt euch im ersten Schritt durch zu Interfaces. Dort werden die aktiven Features pro Interface (= Schnittstelle) aufgelistet. Habt ihr den YubiKey 5C NFC könnt ihr die Dienste auch unterschiedlich für die USB- und die NFC-Schnittstelle aktivieren bzw. deaktivieren.

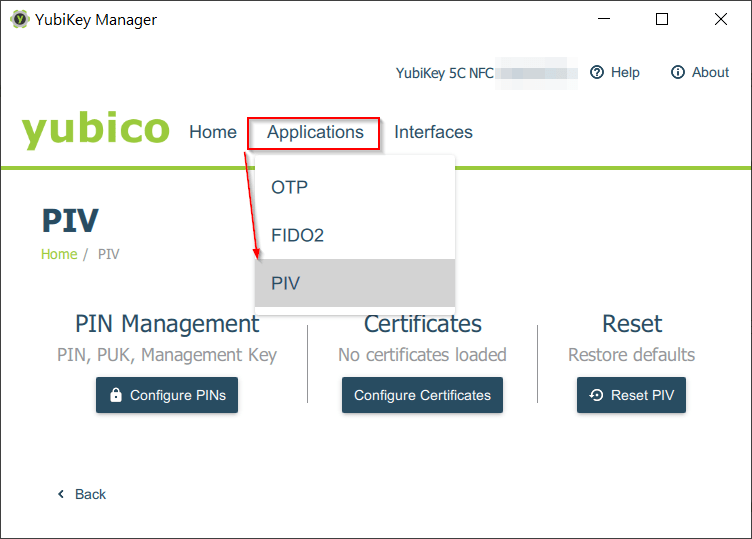

Personal Identity Verification (PIV)

Die "PIV", oder die Personal Identity Verification, wird für den Zugriff auf Private Schlüssel die direkt auf dem Hardwaretoken hinterlegt sind benötigt.

Das ist dann wichtig, wenn ihr auf dem YubiKey euren privaten PGP-Schlüssel hinterlegt und diesen für E-Mail-Verschlüsselung und/oder für die SSH-Anmeldung an euren Servern und Systemen verwenden möchtet. (Dazu mehr in einem anderen Blog-Beitrag.)

Das Ganze könnt ihr in der offiziellen Dokumentation nachlesen 👉 https://developers.yubico.com/yubico-piv-tool/YubiKey_PIV_introduction.html

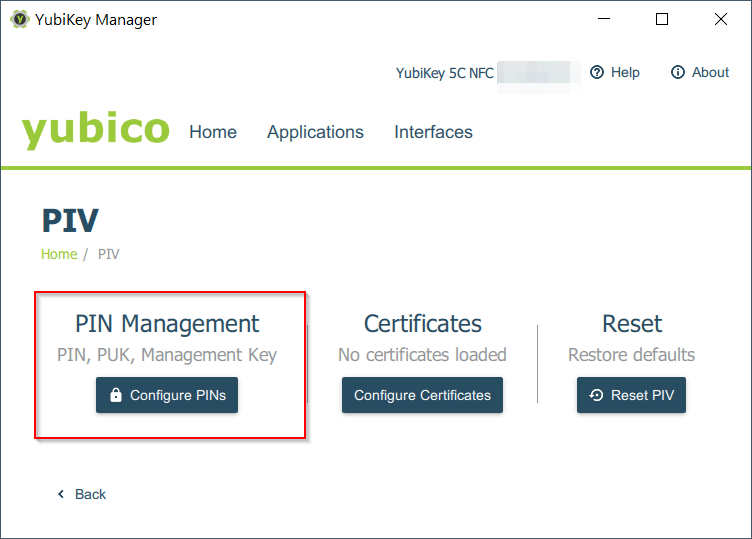

Es werden euch drei Optionen angezeigt:

- PIN Management

- Certificates

- Reset

Der PIN und der PUK sind standardmäßig von YubiKey auf "123456" und "12345678" festgelegt. Diese sind zu ändern und durch eure eigenen zu ersetzen.

PIN

Den PIN müsst ihr jedes Mal eingeben, wenn ein Zugriff auf den hinterlegten privaten Schlüssel erfolgt. Nach drei erfolglosen PIN-Eingaben wird der Schlüssel gesperrt und das Entsperren ist nur noch mit der PUK möglich. (Das Verfahren solltet euch bereits von eurer Handy-Plastik-SIM bekannt sein, da gibt es auch eine PIN und eine PUK.)

Empfehlung für eure neue PIN Die PIN müsst ihr relativ häufig eingeben, deshalb ist meine Empfehlung nur Zahlen zu verwenden oder einen einfachen Buchstaben/Zahlen-Kombination.

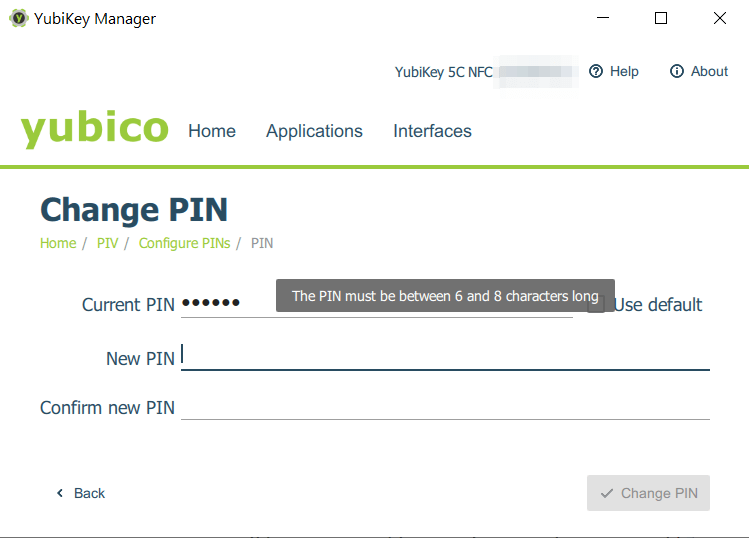

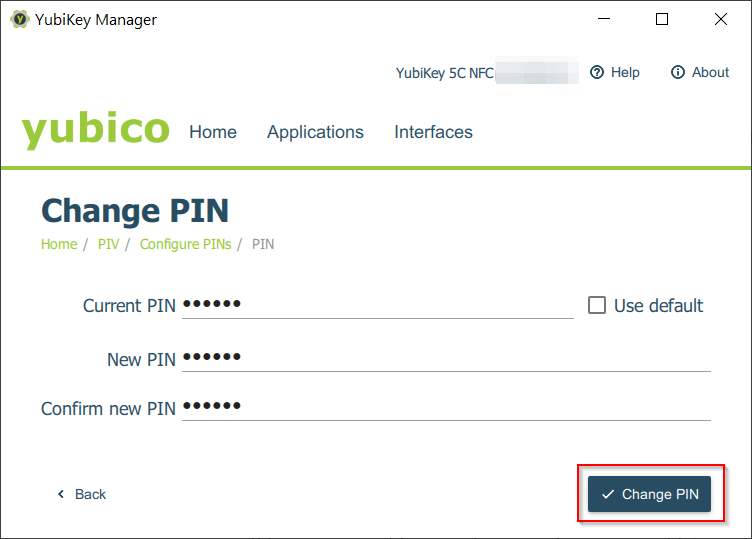

Die PIN muss zwischen 6 und 8 Charakters lang sein, was euch angezeigt wird. Nach der Eingabe klickt ihr auf den Button Change PIN

]

]

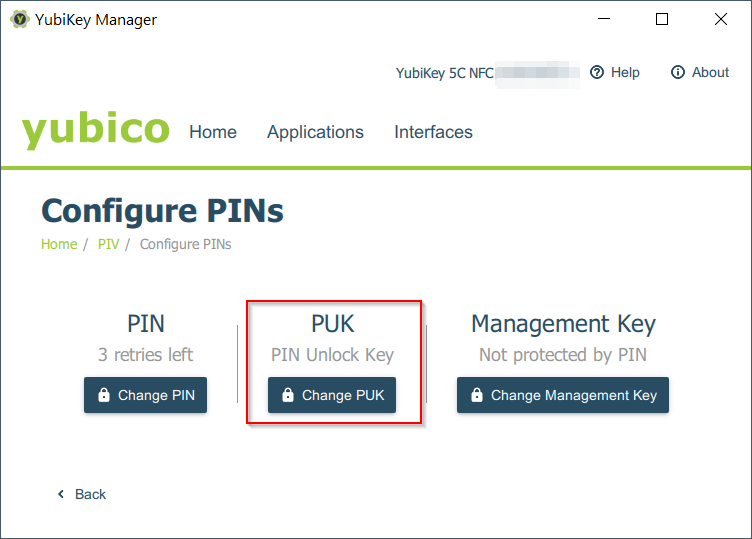

PUK

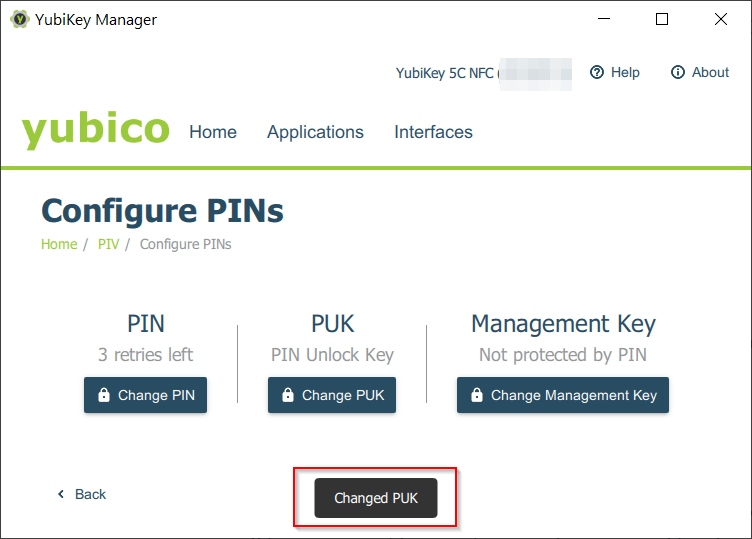

Die PIN habt ihr nun erfolgreich geändert. Die PUK ist immer nicht der von Yubico vergebenen Standard "12345678" der noch zu ändern ist, um den Zugang abzusichern. Ihr könnt dafür auch den "Management Key" verwenden, wie in der Doku beschrieben. Ich habe mich jedoch für den PUK entschieden.

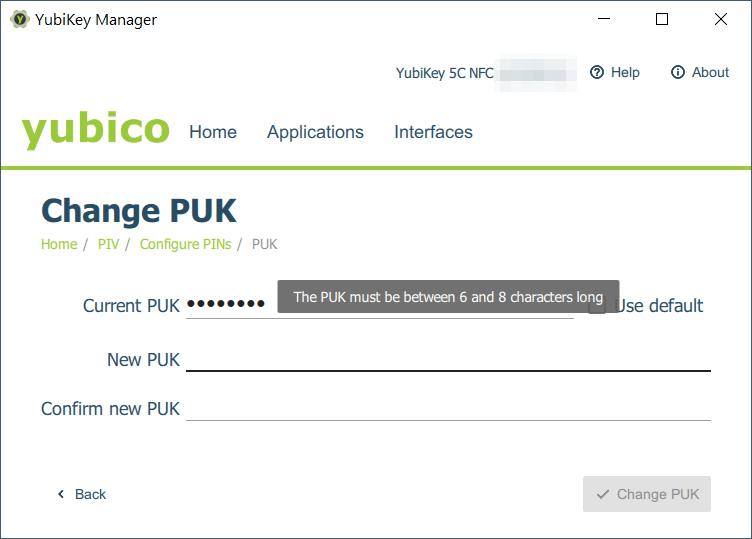

Die PUK muss, wie der PIN, zwischen 6 und 8 Charakters lang sein, was euch angezeigt wird. Nach der Eingabe klickt ihr auf den Button Change PUK

Es erscheint eine kurze Meldung, dass der PUK erfolgreich geändert wurde.

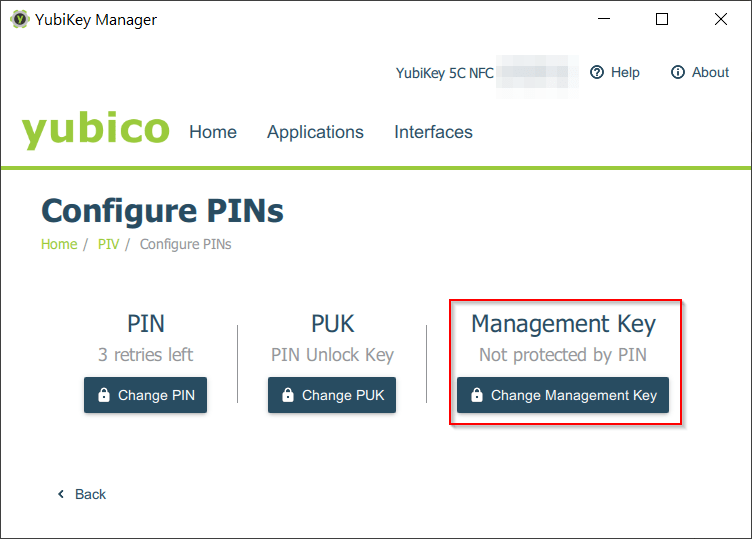

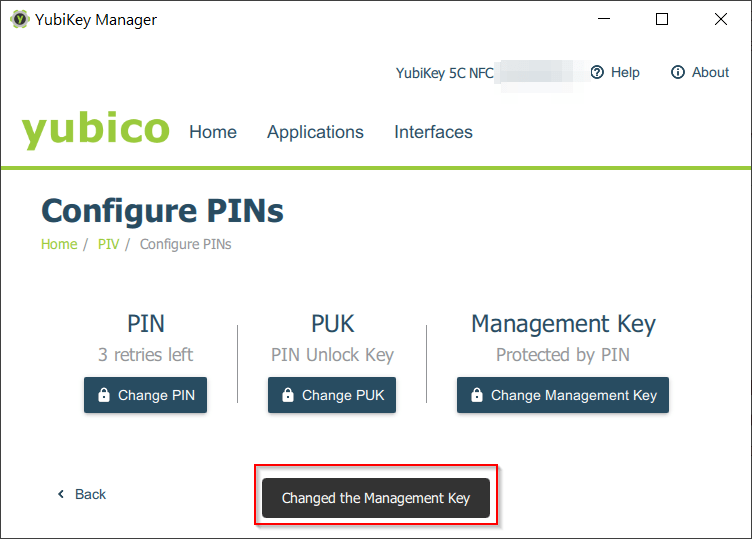

Management Key

Nachdem nun die PIN und die PUK geändert sind, ist die Funktion Management Key zu deaktivieren. Es wird PUK verwendet.

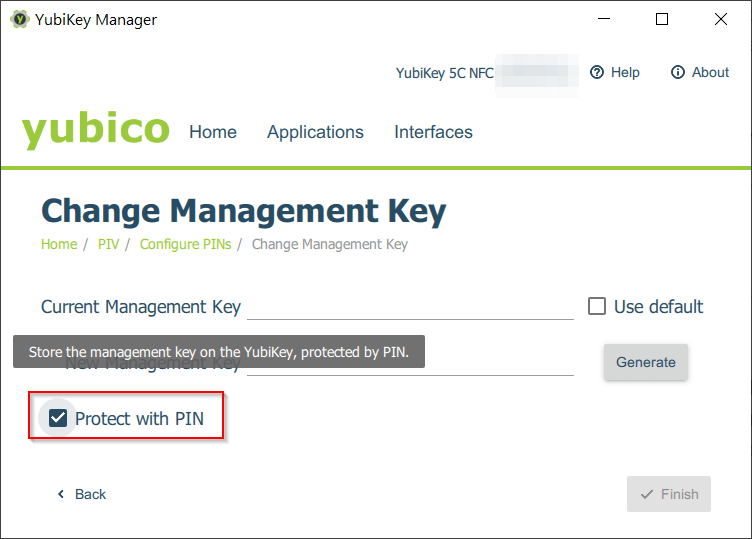

Wählt ihr nun nur Protect with PIN aus könnt ihr die Änderung nicht speichern.

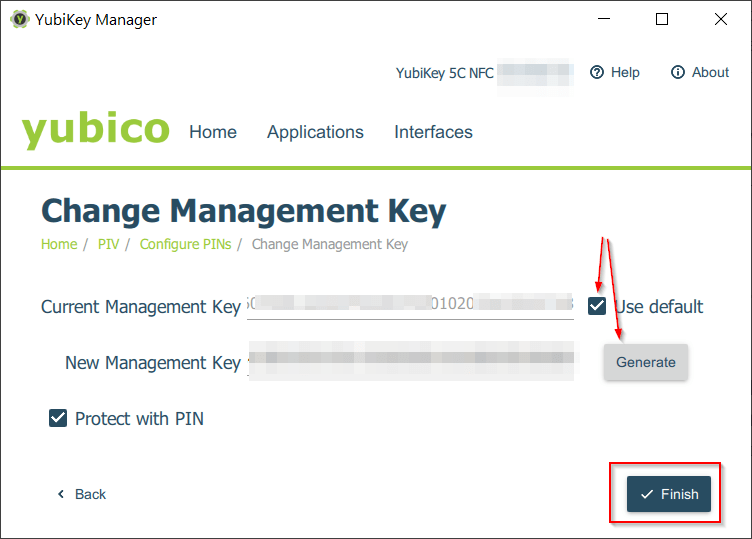

Ihr müsst zum Speichern einen "Management Key" erzeugen ...

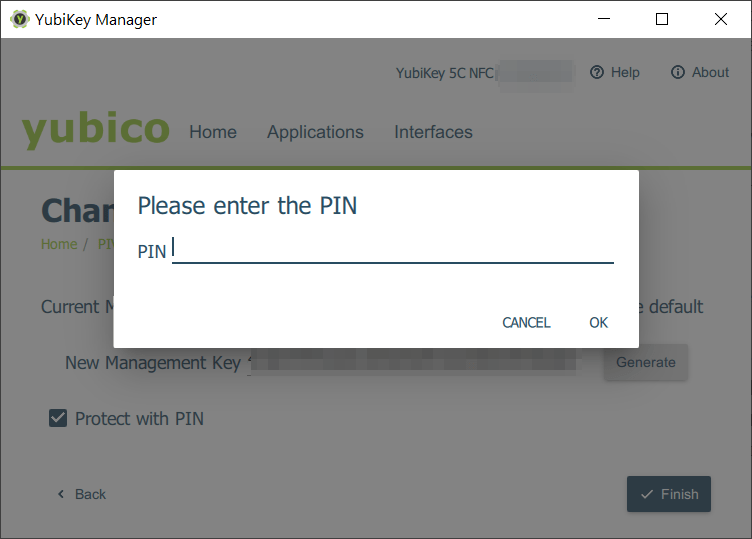

... und zum Speichern euren neuen PIN eingeben.

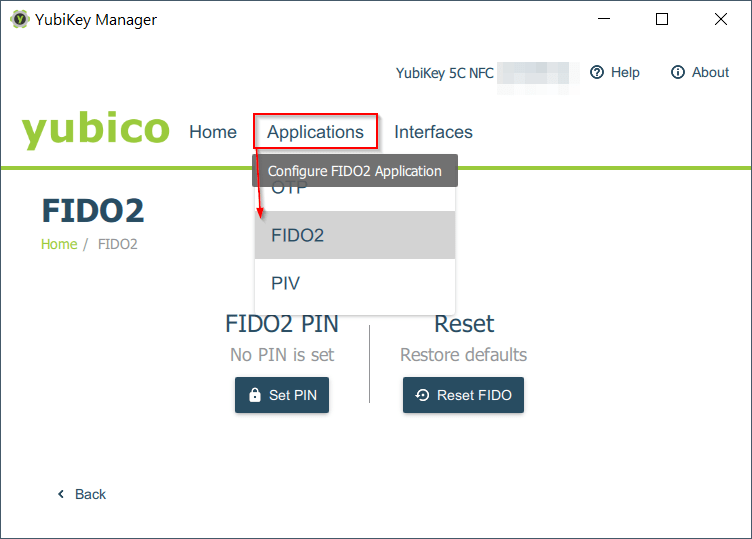

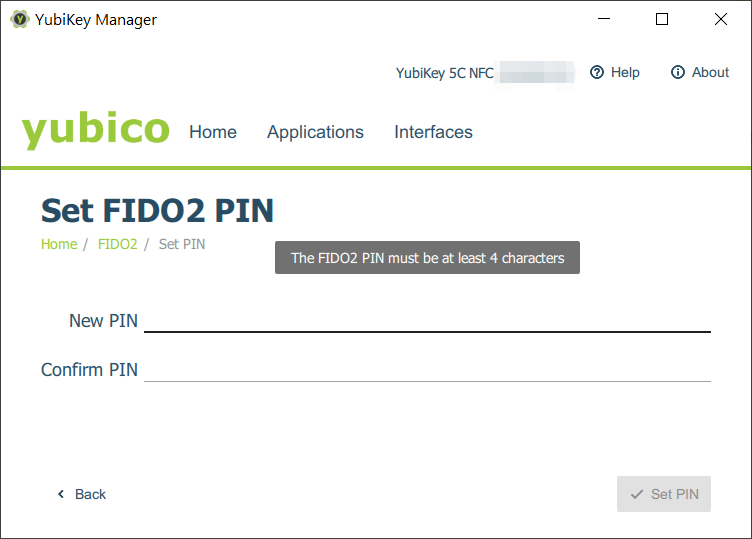

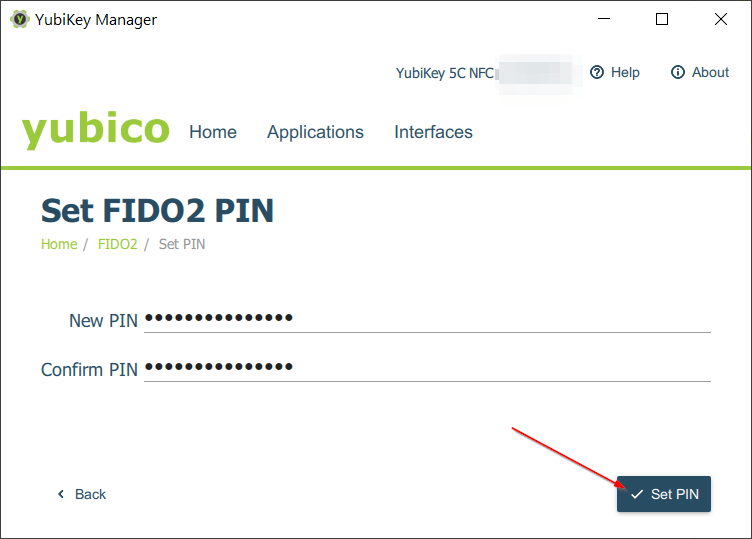

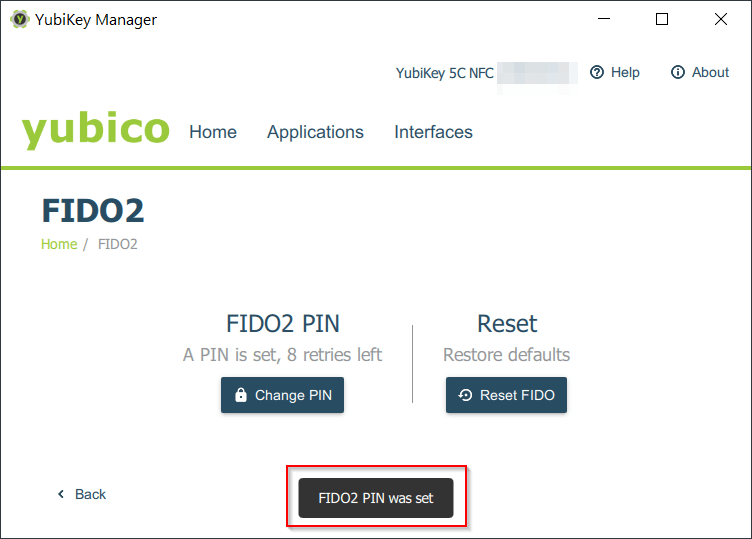

FIDO2

FIDO2 ist DER neue Standard, um den Zugriff auf Benutzerkonten sicherer zu gestalten. Das Ziel ist die Anmeldung mit Passwörtern durch die passwortlose Anmeldung mit den sehr sicheren Hardwaretoken, wie den YubiKey, zu ersetzen. Eine ausführliche Beschreibung findet ihr auf der Seite der FIDO Alliance.

Ein gutes Beispiel hierfür ist die Anmeldung an Microsoft 365, die ich hier beschreibe. 👉 Passwortlose Anmeldung an Microsoft 365

Mittlerweile gibt es auch immer mehr Dienste, die dieses Verfahren der Anmeldung unterstützen.

Ich habe hier im Blog bereits einen Beitrag dazu geschrieben, da Nextcloud das Anmeldeverfahren bereits seit einiger Zeit ebenfalls unterstützt. 👉 Nextcloud – FIDO2 und WebAuthn zur Anmeldung nutzen

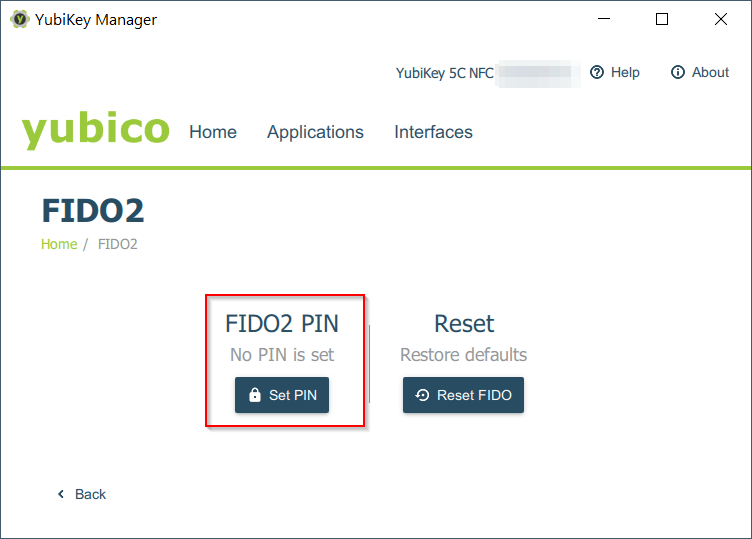

Der PIN bzw. das Passwort ändert ihr mit einem Klick auf FIDO2 PIN. Das Wort PIN ist vielleicht ein wenig irreführend, ihr könnt auch ein langes Passwort mit einer komplexen Zusammensetzung verwenden. Es sollte jedoch leicht zu merken sein, da ihr es ggf. auch recht häufig eingeben müsst.

Damit sind nun alle Standardpasswörter auf dem YubiKey geändert und der Hardwaretoken kann für eure Anforderungen verwendet werden.

YubiKey Themenseite

Hier geht es zur 👉 YubiKey Themenseite, dort findest du noch mehr Beiträge rund um den YubiKey.

Gib mir gerne einen Kaffee ☕ aus ❗️

Wenn dir meine Beiträge gefallen und geholfen haben, dann kannst du mir gerne einen Kaffee ☕️ ausgeben.

Follow Me❗️