Raspbian und Nextcloud absichern

Auto-Upgrade für den Raspberry Pi

Eine der wichtigsten Sicherheitsmaßnahmen für IT-Systeme ist es diese immer auf dem aktuellsten Stand zu halten. Für das Betriebssystem Raspbian gibt es unterschiedliche Möglichkeiten, einmal ein manuelles Update und einmal ein automatisches Update.

Manuelles Update

Das Betriebssystem kann mit über das Terminal mit dem Befehl auf dem Laufenden halten.

sudo aptitude update && sudo aptitude dist-upgrade

sudo rpi-update

Wer den Pi nach dem Upgrade noch Neustarten möchte, der kann den Befehl verwenden

sudo reboot

Automatisches Update

Das automatische Update funktioniert mithilfe des Tools "unattended-upgrades", welches aus den Paketquellen installiert werden kann.

sudo aptitude install unattended-upgrades

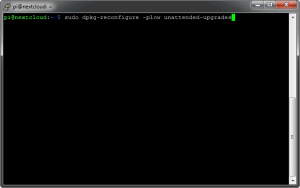

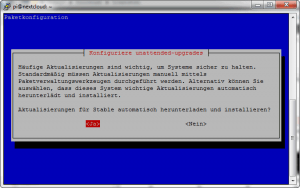

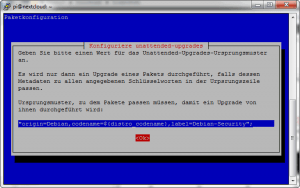

Nach der Installation führt ihr den Befehl aus, um die Konfiguration zu starten.

sudo dpkg-reconfigure -plow unattended-upgrades

!

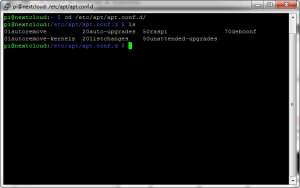

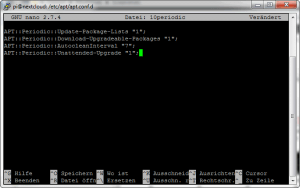

Anschließend ist die Daten "10periodic"zu erzeugen oder zu öffnen und die folgenden Zeilen dort einzutragen:

APT::Periodic::Update-Package-Lists "1";

APT::Periodic::Download-Upgradeable-Packages "1";

APT::Periodic::AutocleanInterval "7";

APT::Periodic::Unattended-Upgrade "1";

Mit dem Editor Nano ist das recht einfach zu erledigen.

cd /etc/apt/apt.conf.d/

sudo nano 10periodic

Wer mehr über unattended-upgrades erfahren möchte findet eine gute Beschreibung im wiki.ubuntuusers.de 👉 https://wiki.ubuntuusers.de/Aktualisierungen/Konfiguration/#Automatische-Updates-ohne-Interaktion

Wer seinen Pi zu einer definierten Zeit auch automatisch neu starten möchte, der kann hierfür einen CRON Job anlegen.

sudo crontab -e

Und dort ist z.B. folgendes einzutragen:

#Reboots the system at 4:05 a.m.

0 4 * * * /sbin/shutdown -r +5

fail2ban - IP-Adressen von Angreifen temporär sperren

Der Hauptzweck von fail2ban ist das Bestimmen und Blockieren bestimmter IP-Adressen, die wahrscheinlich zu Angreifern gehören, die sich Zugang zum System verschaffen wollen.

fail2ban ermittelt aus Log-Dateien (u. a. /var/log/pwdfail, /var/log/auth.log oder /var/log/apache2/error.log) IP-Adressen, die in einem vom Administrator angesetzten Zeitrahmen z. B. öfter versuchen, sich mit falschen Passwörtern anzumelden oder andere gefährliche oder sinnlose Aktionen ausführen.[3]

Normalerweise ist fail2ban so konfiguriert, dass es blockierte Adressen nach einer bestimmten Zeit wieder freigibt, um keine seriösen Verbindungsversuche zu blockieren (beispielsweise, wenn die Angreifer-IP dynamisch einem anderen Host zugeteilt wird).[4]

Als hilfreich gilt eine Blockierzeit von einigen Minuten, um das Fluten des Servers mit bösartigen Verbindungsversuchen (Brute Force) zu stoppen. Quelle: Fail2ban; https://de.wikipedia.org/wiki/Fail2ban

Weiterführende Informationen zu fail2ban gibt es ebenfalls im wiki.ubuntuusers.de 👉 https://wiki.ubuntuusers.de/fail2ban/

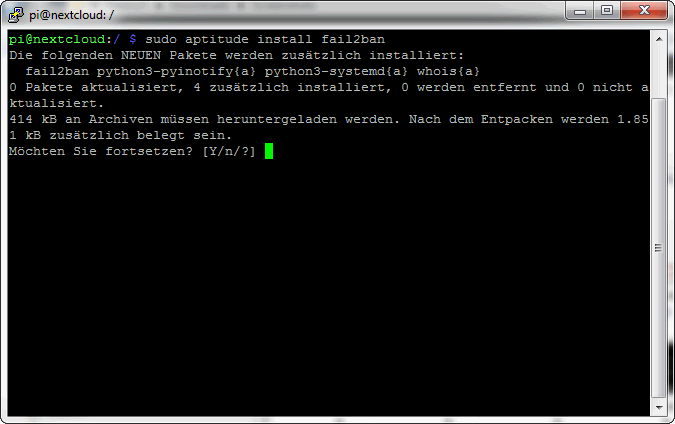

fail2ban kann auch über die Paketquellen installiert werden und benötigt im Standard keinerlei zusätzliche Konfiguration.

sudo aptitude install fail2ban

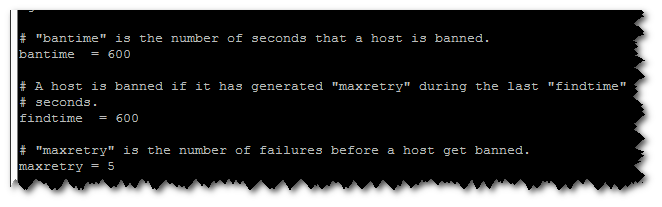

In der Datei "/etc/fail2ban/jail.conf" können die Standardwerte noch feiner auf den eigenen Server abgestimmt werden. Im Standard sind z.B. 5 fehlerhafte Anmeldeversuche erlaubt, bevor die IP-Adresse für 600 Sekunden (= 10 Minuten) verbannt wird.

Nextcloud Security Scan

Eure Nextcloud-Installation könnt ihr mithilfe eines Scanners auf Schwachstellen prüfen lassen. 👉 https://scan.nextcloud.com

Codeberg

Dein Weg zur eigenen Nextcloud

Gib mir gerne einen Kaffee ☕ aus ❗️

Wenn dir meine Beiträge gefallen und geholfen haben, dann kannst du mir gerne einen Kaffee ☕️ ausgeben.

Follow Me❗️